前言

简单总结一下变量覆盖的基本问题。

$导致的变量覆盖问题

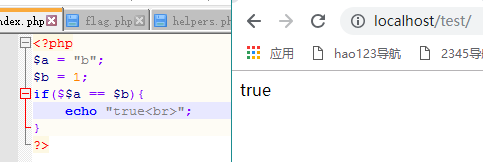

熟悉php基本语法的都应该知道$在其中的特殊意义。并且php支持使用变量的值作为变量名。举个例子,看如下图片

当变量$a="b"时,再定义一个变量$b=1会发现$$a==$b是成立的。这种写法,将变量的值给注册成一个变量。算是一个前置知识吧。原因是$$a的意思就是将 $a的值注册成了变量$b所以输出$b的值其实就是输出$$a的值。

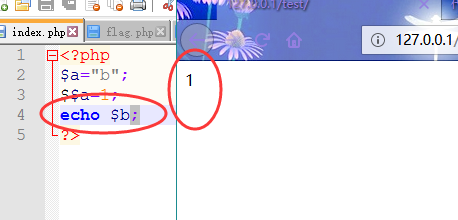

而$$这种方式是会产生变量覆盖的问题,例如

可以很明显的看到原先定义的$a被我们输入的a覆盖掉了,这就是$$变量覆盖的基本形式。有了变量覆盖,我们能做些什么?当然是绕过waf。

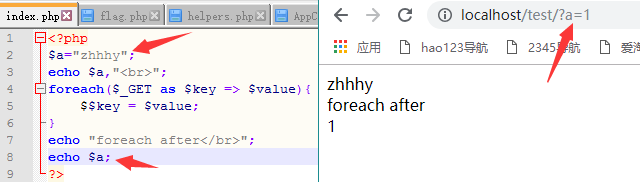

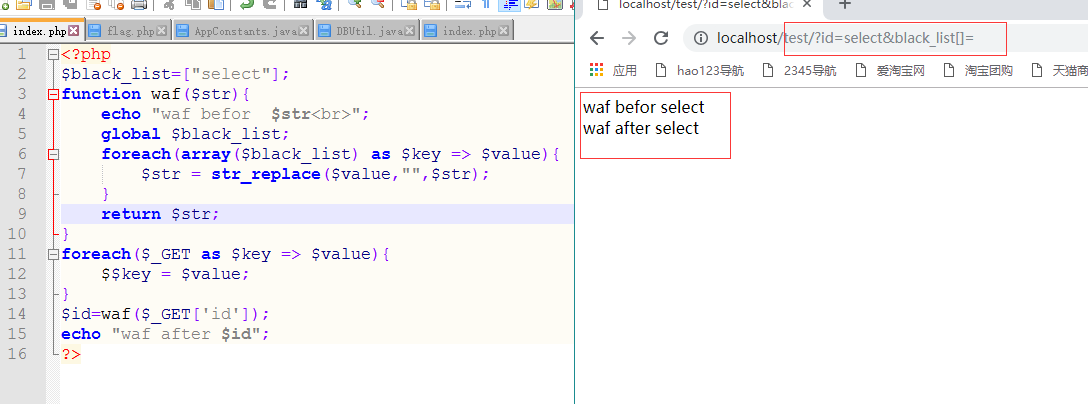

如下实例代码和结果。

当传入的值存在黑名单里限制的字符串时,就将它替换为空,这里就假装模拟一下sql注入的某种waf。我们传入select由于存在black_list之中便将他过滤。那么我们利用变量覆盖来绕过它,如下图所示。

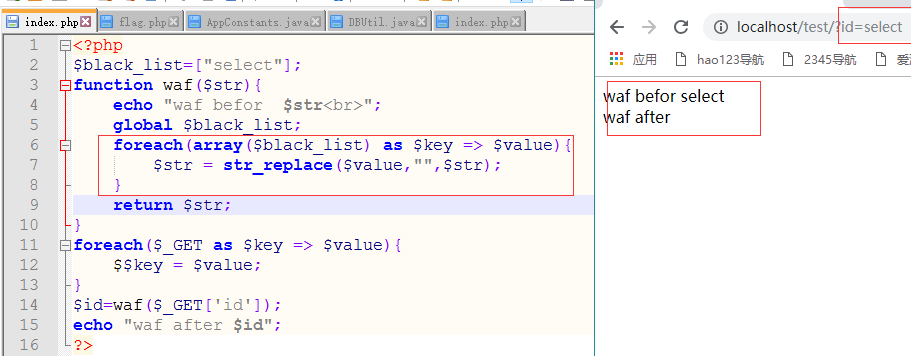

成功绕过了waf,我们 传入了black_list[]=使得黑名单数组被替换成了空,因此select得以逃脱。

extract()函数导致的变量覆盖问题

先看看extract这个函数的定义和用法

定义和用法

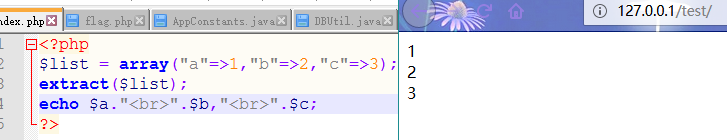

extract() 函数从数组中将变量导入到当前的符号表。

该函数使用数组键名作为变量名,使用数组键值作为变量值。针对数组中的每个元素,将在当前符号表中创建对应的一个变量。

第二个参数 type 用于指定当某个变量已经存在,而数组中又有同名元素时,extract() 函数如何对待这样的冲突。

该函数返回成功导入到符号表中的变量数目。

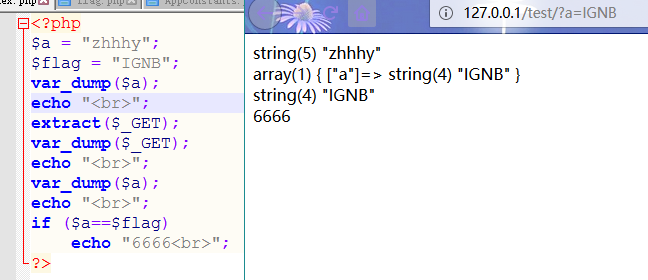

extract的用法就是将一个数组里的元素一个一个注册成变量。而这个函数和GET这个超全局变量结合起来就比较危险了,变得我们传入的值都会注册成变量,并且还会覆盖掉先前的值。

php的开发者自然不会愚蠢成这样,extract可以指定一些其他的参数限制这类问题的发生。

语法

2

>

参数 描述 array 必需。规定要使用的数组。 extract_rules 可选。extract() 函数将检查每个键名是否为合法的变量名,同时也检查和符号表中已存在的变量名是否冲突。对不合法和冲突的键名的处理将根据此参数决定。 可能的值: EXTR_OVERWRITE - 默认。如果有冲突,则覆盖已有的变量。 EXTR_SKIP - 如果有冲突,不覆盖已有的变量。 EXTR_PREFIX_SAME - 如果有冲突,在变量名前加上前缀 prefix。 EXTR_PREFIX_ALL - 给所有变量名加上前缀 prefix。 EXTR_PREFIX_INVALID - 仅在不合法或数字变量名前加上前缀 prefix。 EXTR_IF_EXISTS - 仅在当前符号表中已有同名变量时,覆盖它们的值。其它的都不处理。 EXTR_PREFIX_IF_EXISTS - 仅在当前符号表中已有同名变量时,建立附加了前缀的变量名,其它的都不处理。 EXTR_REFS - 将变量作为引用提取。导入的变量仍然引用了数组参数的值。 prefix 可选。请注意 prefix 仅在 extract_type 的值是 EXTR_PREFIX_SAME,EXTR_PREFIX_ALL,EXTR_PREFIX_INVALID 或 EXTR_PREFIX_IF_EXISTS 时需要。如果附加了前缀后的结果不是合法的变量名,将不会导入到符号表中。 前缀和数组键名之间会自动加上一个下划线。

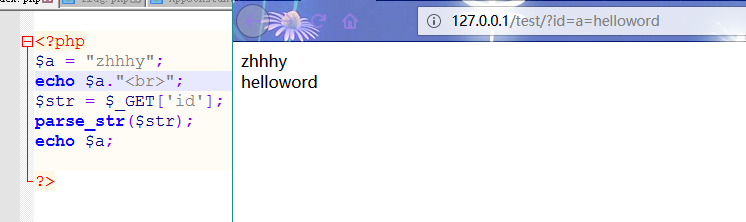

parse_str函数导致的变量覆盖问题

翻翻php手册看看这个函数的定义

parse_str

(PHP 4, PHP 5, PHP 7)

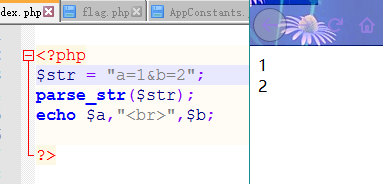

parse_str — 将字符串解析成多个变量

可以看出,将我们输入的一串字符串解析成对应的变量。

不出意外的将实现定义好的$a覆盖成别的值了。

总结

目前在CMS遇到变量覆盖都是利用它进行waf绕过。而产生这一问题的是,以上总结的几个函数参数往往都是可控的,程序员在享受php的便利的同时,应该留意一下这是否会产生隐患吧。